No início de junho, vários jornais reportaram sobre o ataque cibernético que deixou a empresa Sonangol paralisada, o que me pôs estupefacto e com aquelas perguntas básicas: mas o que aconteceu de tão grave que precisaram desligar os sistemas como nos filmes?

O que é que aconteceu?#

Não tendo outra fonte de informação a não ser os jornais e redes sociais, este artigo apenas reflete a minha opinião no caso.

A tentativa de ataque#

É mencionado no comunicado emitido pela empresa, encontrado nas redes sociais, sobre uma tentativa de ataque nas primeiras horas da manhã do dia 5 de junho, levando a mesma a desligar a infraestrutura para a sua proteção. Nos dias posteriores, outros jornais reportaram de que se tratava de um ataque DDOS, o que não alinha com a informação no comunicado, pois o objetivo final do DDOS é enviar demasiado tráfego para um IP exposto na Internet, para o tornar inacessível, tal como aconteceu aos websites governamentais angolanos em 2016 e ao website do Github no ano passado, que é até a data deste artigo, considerado o maior ataque (cerca de 1,35 terabits/segundo).

Entretanto, no meio de toda essa informação, começa a surgir outra palavra para a possível causa do shutdown em massa que será o foco deste artigo, e esta, sim, é bem mais real: ransomware.

Sete mil computadores em risco#

Assim muito rapidamente, o ransomware é um tipo de malware que ao infetar, encripta e mantém refém (em troca de um resgate) ficheiros de um utilizador ou até mesmo o próprio sistema operativo. Então já imaginas o que são 7000 computadores reféns.

É preciso apenas que 1 computador interno seja infetado para lançar o caos. A partir daí, dependendo do ransomware que infetou, eles começam a encriptar ficheiros locais passando de seguida a procurar outros computadores/servidores na rede com vulnerabilidades por fechar, bem como encriptar pastas partilhadas acessíveis pelas credenciais do utilizador no computador infetado. Em alguns casos, podem também auto enviar mensagens de correio eletrónico para a sua lista de contactos ou mesmo enviar essa lista para posterior uso em operações de phishing, entre outros. O ransomware é um quadro sempre a ser repintado.

É mais plausível que, para conter a propagação da infeção na sua infraestrutura, o departamento de TI tenha puxado a ficha nos seus sistemas informáticos e rede de comunicações.

O mesmo aconteceu ainda este ano a outra grande empresa no mercado, que ficou parcialmente paralisada também por causa da mesma razão, mas que escolheu não tornar pública essa informação.

Porque é que aconteceu?#

Como informático, gosto de colher detalhes sobre estes assuntos para tais casos servirem de estudos sobre falhas a serem evitadas. Mas como é que uma empresa de renome se deixou ser infetada? Se foi acidental ou propositada, nunca saberei, mas a proliferação, pelo que se indica, foi por negligência.

Se a informação de que o antivírus não é atualizado há mais de 5 anos for verdadeira, é uma falha monumental. Pior é, se dependiam de versões gratuitas. Mas eu penso que a desatualização não é das definições dos antivírus, mas sim da aplicação em si. Muitas aplicações de antivírus até há 2 anos, não possuíam nenhuma ferramenta de remediação de ransomware. Atualmente, até as appliances de firewall trazem alguma forma de mitigação de ataques de ransomware, como a Sophos que tem uma solução conjunta para o seu antivírus e firewall.

Como é que aconteceu?#

Bem, eu poderia especular, mas é mais fácil mostrar as principais formas pelo qual qualquer empresa pode ser infetada por ransomware.

Correio#

O método mais comum de se iniciar um ciberataque é espalhando ransomware através de mensagens de phishing enviadas pelo correio.

Abaixo uso como exemplo uma mensagem do BFAnet:

Para aqueles que têm bons olhos, os meus parabéns. Claro que não é uma mensagem do Banco de Fomento Angola, mas sim engodo de modo a ludibriar o alvo a clicar numa ligação, que o levará a uma página de origem nociva. Estes emails são cuidadosamente criados para induzir a vítima a abrir um anexo ou clicar numa ligação que contenha um arquivo malicioso. O que torna difícil de detetar este tipo de mensagens é que elas podem vir com remetentes ou IPs de origens diferentes, possivelmente de máquinas infetadas que posteriormente ficam a funcionar como zombies.

Onde encontram os endereços de correio para enviar? Podem ser comprados a grosso na dark web, mas uma boa fonte de colheita são as redes sociais. Um bot consegue reunir milhares de endereços sem muito trabalho.

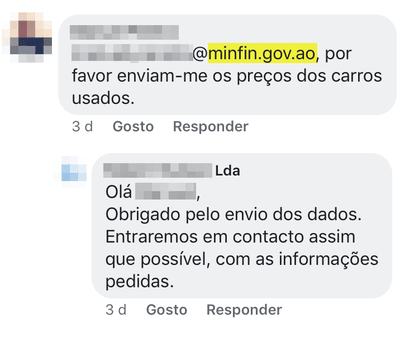

Como? Considera o exemplo encontrado: uma página do Facebook publicita a venda de carros usados e pede que os interessados enviem por mensagem privada o email para informação. Muitos dos utilizadores ignoram os pedidos e publicam de forma aberta essa informação, sem fazerem ideia das consequências de tais actos. Embora muitos dos endereços são @gmail e @hotmail, eis que uma mensagem chama a atenção:

Eis um endereço de correio do Ministério das Finanças a ser usado para fins pessoais. E sabendo que o dono do mesmo está interessado em carros usados, é só enviar uma mensagem de phishing sobre carros usados e a isca ideal sem dúvida é mordida.

Acesso Remoto (RDP)#

Em 2017, mais de 10 milhões de máquinas foram detetadas na Internet como tendo a porta 3389 aberta, usada pelo serviço do Remote Desktop. Usando ferramentas de cracking, hackers podem tentar várias senhas até conseguirem acesso. Se o utilizador afetado tiver permissões administrativas, qualquer operação no servidor remoto põe em risco a segurança da empresa.

Drive-by downloads#

Seja software crackeado, filmes pirateados ou jogos mesmo antes deles serem lançados oficialmente, tem cuidado com o que descarregas. Muitos deles pedem para instalares algo antes de descarregar que nem sempre sabes o que é, mas sendo um empecilho para atingir o objetivo final, bora lá instalar. O que é certo é que instalaste algo que, em segundo plano, pode estar a executar e instalar programas sem a tua permissão, até mesmo ransomware.

Dispositivos removíveis#

Pendrives USB, telefones Android acessíveis como disco removível, discos duros externos. Estes dispositivos têm o seus riscos, especialmente quando são passados de mão em mão para partilhar software e ligados em computadores pessoais de terceiros, sem nenhum conceito de segurança implementado no computador (ou só mesmo um antivírus instalado).

Como vês, neste mundo corporativo, os riscos são contínuos, e para isso faço uso deste lema: a melhor segurança é a eterna vigilância.

O que podes fazer antes do ransowmare atacar#

Eis alguns pontos para te prevenires de uma infeção da tua rede corporativa:

Arranja um antivírus corporativo#

Porque corporativo? Porque todas as operações (quer de validação da licença como da atualização de definições do antivírus) são controladas por um servidor central. O antivírus corporativo também permite proteger a aplicação com uma senha, para que o mesmo não possa ser desativado/desinstalado e que políticas de restrição estabelecidas pelo administrador não sejam alteradas, quer pelo utilizador ou por algum malware/ransomware.

É importante referir que deves verificar o website do fornecedor para descarregares versões atualizadas da aplicação que permitam novas funcionalidades. Estas nem sempre são descarregadas automaticamente, porque requer intervenção manual do administrador no servidor de antivírus.

Protege-te dos spams#

Arranja um gateway de email, como o Kaspersky Mail Gateway, o Trend Micro IMSS ou um serviço na nuvem como o da AnubisNetworks de modos a filtrar efetivamente as mensagens de spam e phishing. Não é um serviço 100% eficaz, mas reduz consideravelmente a receção desse tipo de mensagens.

Altera as portas de acesso remoto#

Como é praticamente impossível eliminar um servidor de acesso remoto, o mesmo pode ser disponibilizado através duma VPN, que é uma opção mais segura, ou alterando a porta predefinida de 3389 para outra. Este método é menos seguro porque a porta sempre pode ser encontrada e os ataques serem reiniciados.

Atualiza obrigatoriamente os computadores da rede#

O Windows Server inclui o serviço do Windows Update Services (WSUS) para atualização de sistemas operativos Windows e produtos do Office a partir dum servidor central que podes ativar sem licença adicional. Define nas políticas de segurança (GPO) um horário que seja eficiente e menos intrometido para os utilizadores. Ou podes optar pelo Microsoft Intune para algo mais completo.

Cuidado com as permissões#

É importante dar somente as permissões necessitadas, quer sejam em regras de acesso no firewall, acessos a rede wi-fi corporativa ou a uma pasta partilhada . Não corta caminho porque vais poupar uns minutos a mais no serviço. Lembra-te: tens mais trabalho hoje para teres menos trabalho amanhã.

Olho na monitorização#

Muitos problemas podem ser evitados com uma ferramenta de monitorização. O PRTG Monitor permite cerca de 100 sensores na sua versão gratuita, por isso, não existe motivo para não teres uma. É útil na visualização de picos de tráfego quando, por exemplo, alguma conta de correio é hackeada e começa a enviar spam, inundando a tua ligação internet.

Backup, backup, backup#

E é claro, o mais importante: fazer cópias de segurança. Nem que seja uma por ano. Podes ativar o Shadown Copies no Windows Server para fazeres snapshots de leitura dum disco que tenham documentos partilhados. Isto agiliza na recuperação de ficheiros se somente a pasta partilhada for infetada. Ouvi dizer que salva vidas.

Mas como nem tudo na vida é um mar de rosas…

O que fazer em caso de infeção#

Para começar, não entrar em pânico. Ok? Continuando:

Estabelece uma quarentena#

Desliga a rede local do acesso à Internet. O modo de operação de alguns ransomware é de contactarem serviços externos para prosseguir, por isso retirando esse acesso pode mitigar os estragos.

Bloqueia as portas de acesso do ransomware#

Se conseguires identificar o tipo de ransomware, procura saber que portas de rede ele usa para comunicar e bloqueia o tráfego das mesmas. Muitos utilizam as portas SMB que são essenciais para a comunicação de máquinas no domínio Windows (portas 139 e 445).

Verifica as ferramentas de desencriptação#

Para além das ferramentas de fabricantes de antivírus, como o Trend Micro Ransomware File Decryptor ou a Kaspersky, existem outros websites que se dedicam a desenvolver e disponibilizar utilitários para desencriptar ficheiros afetados por ransomware, como o No More Ransom. 1

Sensibiliza os utilizadores#

Os utilizadores da rede devem estar conscientes que será uma operação demorada é necessário a colaboração dos mesmos para impedir a proliferação do ransomware.

Limpa por áreas#

Mantém o controlo fazendo a limpeza por áreas. Lembra-te que é essencial ter o sistema operativo atualizado e um antivírus com ferramentas de remediação para que em caso de falha, mitigar a reinfeção dos computadores limpos.

Resgate: Pagar ou não?#

Responde-me a seguinte pergunta: se a tua empresa (real ou fictícia) for infetada, preferes perder pouco ou muito? O que um hospital em Los Angeles fez pode chocar a muitos, mas responde a pergunta. Preferiu pagar 17 mil dólares para reaver a informação do que perder milhões.

No final de tudo, ser vítima de ransomware continua a ser um negócio muito rentável. Mas pagando o resgate nem sempre é garantia de teres os dados de volta. Pode acontecer pedirem-te a seguir um regaste maior ou até mesmo, abandonarem-te a tua sorte. Por isso, nas palavras de Winston: Si vis pacem, para bellum (se quer paz, prepare-se para a guerra).

Existe outro website para identificação de ransomware. ↩︎